Nedávno jsme na našem blogu popsali několik zajímavých virů z hlediska jejich historického působení. Nyní se zaměříme na aktuální největší hrozby, o kterých slýcháme prakticky denně. Když říkám hrozby, mám na mysli vlastně jednu – Ransomware, přestože má více podob. Z hlediska velkých kampaní se bavíme o WannaCry, NotPetya, BadRabbit, Phobos, WastedLocker, a dalších...

Co je ransomware?

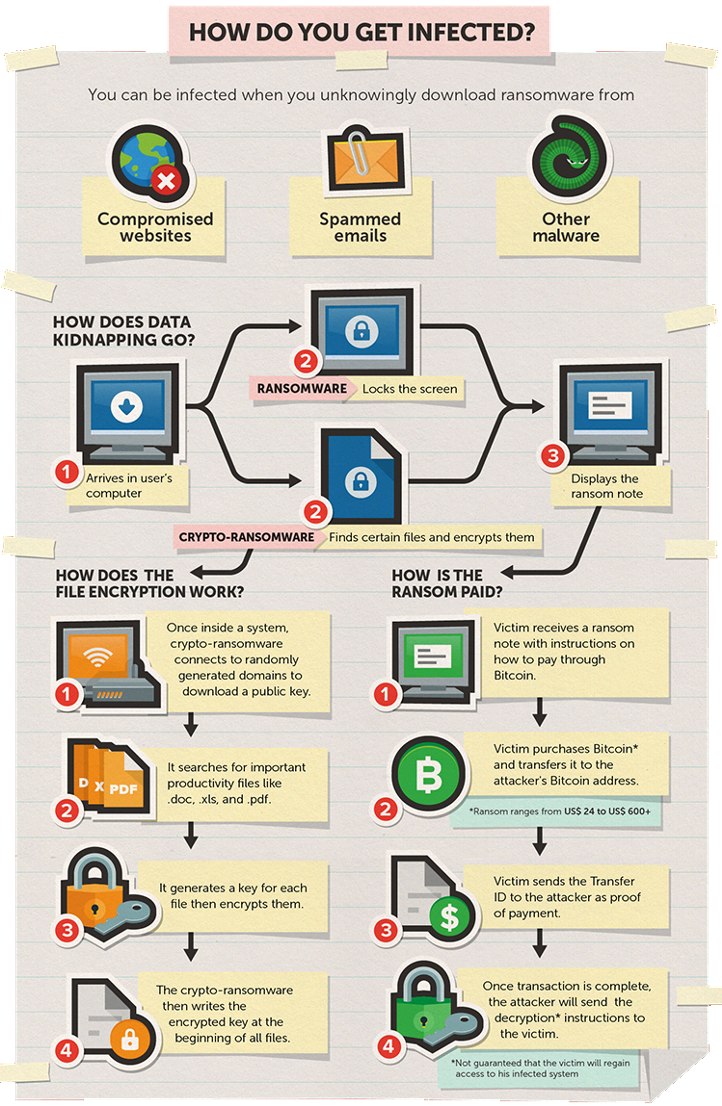

Ransomware je druh malwaru (škodlivého kódu), který po infikování oběti vynáší data, činí je nepřístupnými a snaží se je monetizovat. Kromě laterálního šíření je cílem ransomwaru snaha získat zajímavý obsah. Zkrátka vše, co může být použito jako výkupné pro danou oběť a co nejvíce znepřístupnit možný bod obnovy, tzn. zašifrovat zálohy, archivy apod. Vzhledem k tomu, že se jedná o velmi výdělečný obchod, jeho popularita se zvyšuje. S příchodem nových a nových systémů vzrůstá množství bezpečnostních zranitelností, které mohou být využity k napadení oběti a šíření škodlivého kódu.

Kudy?

Existují různé vektory útoku, které ransomware využívá. Klasický útok, který známe všichni, je „starý dobrý“ phishingový spam, ideálně s přílohou, případně odkazem. Maskovaný soubor se spustitelným scriptem, případně nějaký applet, který po nás chce aktualizaci prohlížeče, programu (např. Adobe), apod. Techniky jsou různé, cíl zůstává většinou neměnný. Následně se můžeme setkat s více cílenou formou phishingu, tzv. spear-phishing. Zde se již jedná o přímo vytipovanou organizaci, častokrát i konkrétní osobu. Lidé si v dnešní době stále neuvědomují, že informace, které o sobě dobrovolně poskytují, např. na sociálních sítích, se mohou velmi snadno stát jejich zranitelností. Ať už se jedná o špatně nastavená bezpečnostní pravidla přístupu mezi okruh přátel nebo ukradená data společnosti, která sociální sítě provozuje. Není zde prostor pro naivitu.

Chodí Vaše dítě do školky? Probíhá mezi Vámi a školkou emailová komunikace? Není tedy nic divného, pokud Vám někdo napíše jménem školky a bude žádat vyplnit formulář? Asi ne... Sociální inženýrství je neustále se rozvíjející oblast, která poskytuje k využití nepřeberné množství informací a častokrát bývají využity právě k útoku (např. přimějí uživatele k eskalaci privilegií,...). Jsem si skoro jistý, že každý, kdo pracoval v nějaké z větších korporací, se s určitým typem útoku skrze sociální inženýrství již setkal a nebo o tom jenom nevěděl.

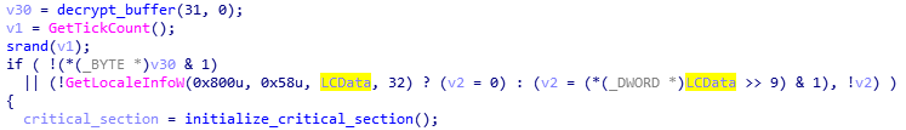

NotPetya je agresivnějším typem ransomwaru, který využívá bezpečnostní zranitelnosti systémů. Mezi tyto typy ransomwaru můžeme zařadit i další, již výše zmíněné, jako např. Phobos, Dharma, WastedLocker apod., které se samozřejmě liší postupem šifrovacích procedur, jejich metodami a také zda např. přepisují bootstrapový kód v MBR a zastaví inicializaci operačního systému. Nicméně principiálně mají za cíl šifrovat a vydírat.

Je tedy dobré aktualizovat svoje počítače a systémy? Ano, je. Ale...?

Aktualizace?

Mezi „nejzajímavějšími“ typy útoků jsou rozhodně útoky na větší nadnárodní organizace, právě i z důvodu jejich snazší zranitelnosti a tím pádem i schopnosti vydírat o větší částky. Více lidí, více systémů, více zařízení, složitější správa,... to vše útočníkům nahrává. Proč tedy pravidelně neaktualizují? Zpravidla to chce čas. A tady je pět hlavních důvodů:

- Nemohou – na jejich prostředí běží výrobní systém, který by v případě aktualizace „čehokoliv“ nemusel správně fungovat, a to je nemyslitelné. Je třeba vše odladit v testovacím prostředí a následně nasadit do produkce.

- Diferencialita – čím více systémů mám, tím více potřebuji lidí na správu. Pokud je organizace opravdu velká, častokrát to jsou týmy lidí, které se musí mezi sebou synchronizovat, obzvlášť, pokud jsou z různých časových pásem.

- Zátěž – S každou aktualizací mohou přicházet určité problémy, a to vše zdržuje.

- Není co aktualizovat – ne všechny systémy mají pravidelné aktualizace bezpečnostních děr. Některé si zakoupíte i jako BlackBox a aktualizace prostě neprovedete. Spousta zařízení je vyvinutá pro funkci, výrobce tedy neřeší zabezpečení systému, který v zařízení běží a nemusí vydávat žádné bezpečnostní aktualizace.

- Nedostatečná dokumentace a monitoring – čím více máte strojů a systémů, tím větší šanci máte, že na nějaký „prostě“ zapomenete, ...

Zero-day, zero-threat a zero-trust

Existuje zranitelnost, která není známá a není vyřešena aktualizací? Zcela určitě ano, jsou jich spousty a neexistuje proti nim obrana, resp. útočníci na to spoléhají a snaží se tuto slabinu objevit dříve, než stihne zareagovat vývojář a chybu opravit. Aktualizujete tedy pouze operační systém a software třetích stran Vás nechává chladným?

Slyšeli jste někdy o BlueKeep nebo EternalBlue? Dnes již velmi dlouho známá zranitelost RDP protokolu operačního systému windows, především starších verzí, která umožňuje vzdálené spuštění kódu bez nutnosti ověření uživatele (díky předautentizaci). Tyto zranitelnosti byly svého času také zero-day a velmi hojně je využívaly malware typu CryptoLocker, Petya, WannaCry. Díky zero-day zranitelnostem jsou po světe infikovány tisíce až statisíce různých systémů.

V kybernetické praxi platí několik hlavních zásad. Jedna z nich je i zero-trust. Jedná se o strategický princip, který pomáhá předcházet úspěšnému narušení dat tím, že vylučuje koncept důvěry. Nikdy nevěřit, vše ověřit. Zero-trust není o tom, aby se systém stal důvěryhodným, spíše se zde jedná o odstranění důvěry. Uživatelé standartně přistupují ke kritickým aplikacím nejenom z práce, ale i z domova, kaváren, apod. Zero-Trust vyžaduje důslednou viditelnost a kontrolu, kterou lze doručit přímo na zařízení nebo prostřednictvím cloudu.

Jak se chránit?

- Standardní ochrana začíná vždy u uživatele, tzn. uživatele edukovat. Neklikat na veškeré přílohy, opatrně zacházet s makrem, zkrátka přemýšlet, jestli odkaz, který mi přišel, musím opravdu otevřít.

- Mít znalost o své síti. Znát své systémy, služby, co v síti běží. Správně sít segmentovat a včas aktualizovat.

- Používat antivirový systém, který není založený pouze na signaturách, ale i na strojovém učení a má dostatečnou podporu v sandboxingu. V dnešní době máme na výběr spoustu různých antivirových řešení, kdy nám dodavatel (prodejce) bude tvrdit, že je nejlepší. Ano, ono může být nejlepší, třeba v nejčastější aktualizaci signatur… Je třeba si uvědomit, že nové typy malwaru jsou designovány a testovány na různých antivirech, útočníci nachází způsoby, jak se detekci vyhnout a antivir oklamat, tzv. APT persistent threat.

- Kontrolovat stav a konzistenci záloh, omezit otevřené služby v síti, dodržovat pravidlo minimálního nutného přístupu.

- Dodržovat zero-trust zásadu. V případě využívání NGFW používat aplikační kontrolu, dešifrovat SSL a ideálně si volit takového dodavatele technologie, který je nejlépe hodnocený, jak z hlediska správy, tak i z hlediska úspěšnosti zachycených hrozeb.

- Používat nástroje na okamžitou detekci útočníka a nesoustředit se pouze na prevenci. Nic není stoprocentní, a tudíž rozdělení investic na prevenci a detekci v poměru 60/40 zde dává velký smysl.

Kdo útočí?

Prakticky kdokoliv. Spousta malwarů je veřejně ke stažení. Tutoriálů, jak malware používat najdete na internetu/YouTube mnoho. Standardně se setkáváme se skupinami útočníků ze zemí, které nejsou úplně pohotové v poskytování informací, případně se brání poskytovat jakékoliv bližší informace. Pokud je útočník sofistikovaný a zkušený, může samozřejmě využívat různé způsoby, jak podvrhnout svoji identitu a také místo, ze kterého útočí. Není to nic neobvyklého. V neposlední řadě se útočníci chrání i mezi sebou, např. se Ransomware nespustí na systému, kde není latinka jako výchozí jazyk. Není to pravidlem, ale lze to pozorovat často.

Závěrem

O malwaru typu Ransomware by se dalo povídat dlouhé hodiny. Ať už se jedná o malou nebo velkou organizaci, která má strach ze ztráty či vynesení jejich dat, měla by k ochraně používat moderní technologie. Je třeba si uvědomit, že samotné zašifrování dat nemusí být konečná. Pokud útočník má možnost data zašifrovat, má možnost je vidět/číst (pokud nejsou šifrována nativně). Je velmi časté, že útočník hledá zajímavá data a dochází k vykopírování před samotným zašifrováním. Počítá se s tím, že oběť bude mít minimálně nějaké zálohy a nebude nutně chtít platit výkupné. Ukradená data, která mohou být zveřejněna / prodána jsou tedy další pákou k tomu, aby oběť výkupné zaplatila.

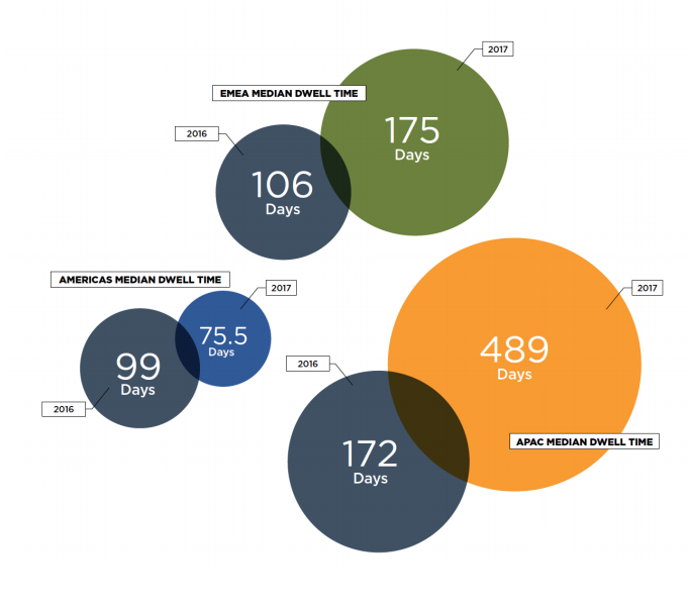

Útočník zpravidla v síti nějakou dobu „bydlí“. Jednak hledá data a zálohy, jednak se chce šířit a zároveň je pro něj velmi vhodné, pokud se jeho malware bude i zálohovat do záloh organizace. Důvod? Tzv. Day-0 a Patient-0. Určit bod obnovy pro napadenou organizaci v případě, že neví nebo nemá prostředky (logy, detekční mechanismy) je velmi těžké. Riskuje totiž, že v rámci obnovy dat se obnoví i škodlivý kód. Bez přesného časového určení útoku tak bude mít útočník stále přístup do sítě. Tzv. Dwell-Time, čas, kdy je útočník uvnitř sítě a dochází ke kompromitaci byl v roce 2017 v průměru 175 dní. Nyní (2020) dochází k určitému zlepšení, ale stále se bavíme v průměru o 3 měsících. Dokážete si představit, kolik dat je možné nashromáždit a odeslat během 3 měsíců? To je i jeden z důvodů, proč bychom se měli začít soustředit na efektivní detekci, nikoliv pouze prevenci. Pokud budete gólmanem v bráně a neustále na Vás bude někdo střílet, dříve či později se mu to povede. Pokud ale budete schopni tuto střelu přesně lokalizovat, analyzovat a blokovat, máte vyhráno. Jednak víte kudy střela prošla, tzn. jakou zranitelnost nemáte pokrytu, ale také víte, kdy a kde se to přesně stalo. Detekce je velmi důležitá.

U zákazníků se neustále setkáváme s argumentací typu: „Proč by na nás někdo útočil? Jsme malí, nikoho nezajímáme“. Je důležité si uvědomit, že malwarové kampaně jsou spouštěny globálně, hromadně. Pouze na velké organizace dochází k přesnému cílení. Častokrát bývá menší oběť zajímavější, protože se předpokládá, že nebude mít tak dokonalé zabezpečení, dostupné a pravidelné zálohy apod.. Případně „10 let platím za antivir a ještě nikdy jsme ho nepotřebovali“. Ano, to může být pravda. Stejně tak jako můžete každý den překračovat rychlost na dálnici, jezdit na červenou a dlouho to bude procházet, ale jednou… Zákazník by si měl především uvědomit, že stejně tak jako platí havarijní pojištění pro svojí firemní flotilu, platí „havarijní pojištění“ pro svoje firemní systémy. Oboje mu v případě problémů způsobí paralyzaci.

S příchodem neuronových sítí a sítí 5G, nárůstu IoT a dalších skupin zařízení budou mít útočníci stále více na výběr a potencionální oběti budou muset na prevenci vynakládat více a více prostředků.

V případě, že se rozhodujete o lepším zabezpečení Vaší organizace, možná pro Vás bude zajímavý jeden ze starších článků – Co je to NGFW?

Autor: Lukáš Březina, srpen 2020