Jestli se zamýšlíte nad způsobem, jak ochránit vaši organizaci, ať už jste malá či velká firma, státní nebo soukromý sektor, ale zároveň chcete mít co největší přehled, kontrolu a zachovat si jednoduchou správu, měli byste začít od perimetru. Nová generace firewallů je pohodlnější a bezpečnější díky nové architektuře a nové ideologii správy síťových toků.

Pokud vlastníte firewall nové generace a používáte stále pravidla na základě portů, jste „vystrašeni“, že to jinak nebude „fungovat“ nebo nerozumíte tomu, proč psát pravidla pro aplikace, je tento článek určen právě vám.

Úvod

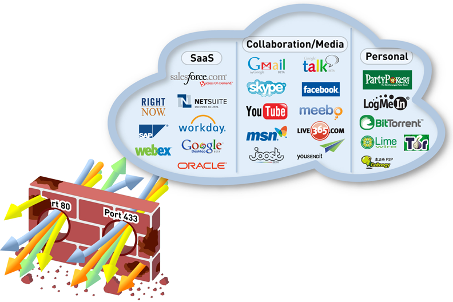

Aplikace různých typů a bezpečnostních klasifkací, jako např. BitTorrent, Office 365, Facebook, YouTube a několik stovek dalších aplikací a tunelů tiše prochází stavovou inspekční bránou firewall. Otevírají desítky různých spojení, ale nekontrolují, o co v nich jde. Pochopení, jak ovládat připojení aplikací ve firewallu nové generace, kde jsou pravidla psána na základě aplikací, což odpovídá 7. úrovni modelu OSI ISO, je naprosto nezbytné. Tyto firewally nazýváme firewally nové generace nebo zkráceně NGFW. K čemu potřebuje NGFW správce sítě?

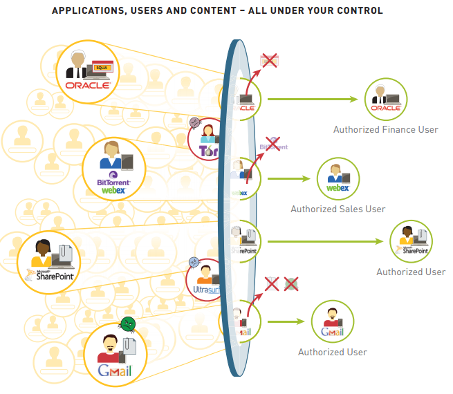

Správce sítě, v tomto případě brány firewall, musí nejen povolit připojení, ale také zajistit, aby to, co chcete, procházelo povoleným připojením včetně kontroly přenášených souborů.

Tomu se říká bezpečné řešení aplikace. Pokud provozujete NGFW, ale nepoužíváte aplikační kontrolu, zbytečně si ztěžujete práci a přicházíte o viditelnost do vaší sítě. Pokud byste rádi používali aplikační kontrolu, ale váš NGFW ji lidově řečeno „neutáhne“, pořídili jste si špatný hardware. Provozujete NGFW? Používejte aplikační kontrolu a nestrkejte hlavu do písku.

Správce vidí, že NGFW vizualizuje síťový provoz, tj. zobrazuje obsah datového paketu, uživatelská jména a spuštěnou aplikaci a soubory, které se přenášejí.

IT bezpečnost vidí, že NGFW poskytuje bezpečné řešení aplikací, protože hlubší analýza dat v balíčku vám umožní vidět viry, připojit odesílání neznámých souborů do sandboxu, případně karantény, zkontrolovat typ souboru, klíčová slova pro DLP, zkontrolovat kategorii URL, zkontrolovat, co se děje uvnitř SSL a SSH spojení.

Abychom mohli porozumět důvodům, porovnejme protokoly FW L4 a L7

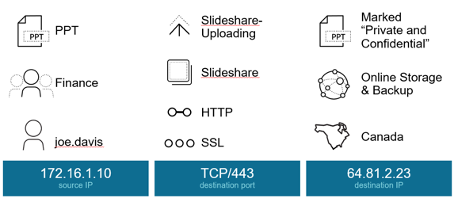

- Záznam ve firewallu L4, který analyzuje pouze záhlaví transportní (čtvrté) vrstvy modelu OSI ISO – v tomto případě TCP

- existují informace o zdroji a příjemci, můžeme uhodnout podle čísla portu 443, že uvnitř s vysokou pravděpodobností je SSL spojení. To je vše co vidíme na základě transportní vrstvy.

- Záznam firewallu L7 pro stejné TCP připojení, kde je analyzován také obsah přenášený v TCP/IP.

- Vidíme, že Joe Davis z finančního oddělení nahrál soubor skrze aplikaci „Slideshare“ označený jako „soukromý“. Toto může být příklad skutečné události, kdy zaměstnanec zveřejnil např. důvěrné plány rozvoje společnosti pro daný rok na internetu. Tyto informace byly získány díky firewallu L7 na základě analýzy stejného spojení jako výše ve firewallu L4. Máme dostatek informací k pochopení, že došlo k incidentu. A to je zcela odlišný přístup k analýze provozu.

- Je důležité zmínit, že tato analýza, tzn. App-ID a User-ID má velký vliv na výkon a paměť samotného firewallu. Je tedy třeba volit takové výrobce, kteří vám garantují výkon s maximální utilizací a co nejvyšší propustností na L7. Nespočet výrobců NGFW deklaruje stále propustnost na L4 transportní vrstvě, ta nás ale v případě správného využití NGFW nezajímá. Nás zajímá propustnost na L7 při maximální utilizaci. Pouze v tomto případě má dané řešení opravdový smysl.

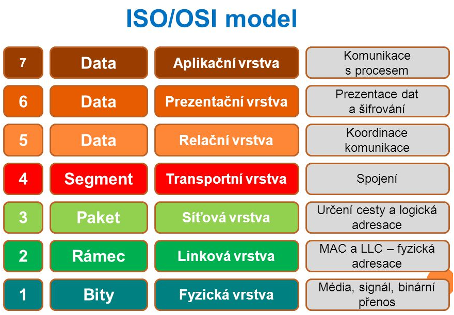

ISO-OSI

Sedmiúrovňový model ISO OSI je model interakce mezi síťovými zařízeními. Díky tomuto modelu víme, že existuje 7 po sobě jdoucích úrovní interakce abstrakce.

Každé síťové zařízení pracuje na své vlastní úrovni abstrakce; webový server a prohlížeč pracuje na aplikační úrovni (L7), routery spolu komunikují na L2 a L3, když odesílají rámce a pakety.

Firewally jsou samozřejmě také síťová zařízení. Jenomže mají další zátěž a tou je analyzovat obsah paketů. A analyzovat síťové pakety na úrovni 4 nebo 7 je důležitý a velký rozdíl.

Prostě firewall

Definice firewallu by asi zněla: „síťové zařízení, které rozděluje síť na segmenty s různými zásadami zabezpečení a tyto zásady řídí“.

Firewall obsahuje bezpečnostní pravidla, která analyzují každý rámec a paket, obousměrně. A podle kvalifikátorů rozhoduje o průchodu nebo blokování provozu. Kvalifikátory bychom mohli interpretovat jako port, aplikace, adresa, uživatel, zóna... zkrátka postupně, pravidlo podle pravidla, firewall se dívá na kritéria a pokud provoz kritéria splňuje, provede se zadaná akce.

Firewally dělíme na několik typů a implementací. Na základě hloubky analýzy uvažujeme o L3, L4 a L7.

L3 Firewall

Typ firewallu, který sám prochází provozem a analyzuje pouze záhlaví protokolu IP. Tzn. adresu, zdroj a cíl. Filtry paketů, jak se těmto firewallům říká, fungují dnes v každém routeru a operačním systému. Tento typ analýzy nepotřebuje žádné zatížení procesorů a paměti.

L4 firewall

Neboli stavový. Na rozdíl od firewallu L3 analyzuje 4 úrovně záhlaví protokolu TCP, ICMP, UDP. Objevuje se zde také koncept iniciačního spojení, který je logický v síťové infrastruktuře; client-server. Záznamy o těchto spojeních se ukládají do paměti FW a logicky zde existuje maximální limit uložených simultánních spojení. L4 firewall automaticky povoluje zpětná spojení, na rozdíl od FW L3 je tedy výhodnější. Mezi L4 firewally můžeme řadit tradiční výrobce, kteří na trhu působí již řadu let.

Moderní FW L4 neukládají pouze již zmíněné TCP, UDP, ICMP, ale také jsou schopny sledovat interakci některých aplikací L7. Například HTTP, SIP, FTP, apod.

L7 firewall

Firewall L7 kontroluje jak L4, tak datový segment každého paketu IP, tj. L7. Rozumí provozu na úrovni aplikace, do kterého se přenášejí soubory a kterým směrem. Vzhledem k tomu, že je analyzováno více dat, existuje v pravidlech firewallu L7 více kritérií, jako například: jméno, aplikace, URL kategorie, apod.

Protože procesor firewallu L7 musí neustále analyzovat megabajty datového pole, zatížení je mnohem vyšší. Firewall L4 kontroluje pouze několik bajtů IP hlavičky paketu se zdrojovou a cílovou adresou a porty.

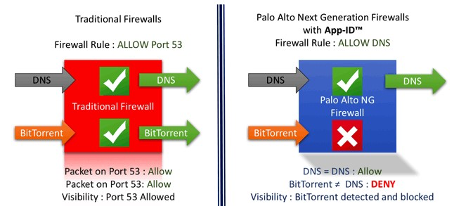

A teď to důležité: Firewall L7 vidí z obsahu, že aplikace prochází sítí, nedává velký smysl řešit číslo portu a nepsat pravidla jinak, než pomocí názvu a aplikace. Jsou a vždycky budou určité výjímky. Nicméně moderní aplikace navíc generují mnoho připojení a všechna tato připojení jsou součástí stejné aplikace. Díky firewallu L7 jste schopni získat kontrolu nad moderními dynamickými aplikacemi běžícími na jakémkoli portu, například teamviewer, bittorent, tor, facebook, youtube,... o kterém firewall L4 nic neví. To znamená, že se bez firewallu L7 neobejdete, pokud vyžadujete pro vaši síť moderní zabezpečení.

A co je vlastně NGFW?

NGFW neboli Next-Generation-Firewall je zařízení, ve kterém je firewall L7 implementován. NGFW obsahuje funkce dešifrování SSL/TLS, SSH, IPS, antivir, URL filtering, Credential Theft Prevention a další. Hlavním kvalifikátorem v NGFW firewallu se stává název aplikace a pravidla jsou psána podle nových kritérií.

Termín NGFW byl poprvé vymyšlen marketingem společnosti Palo Alto Networks. Postupně však došlo k přijetí tohoto názvu i ostatními výrobci UTM a ty je dnes také označují jako NGFW. Ve skutečnosti NGFW vykonává několik funkcí současně, proč tedy NGFW není UTM? Rozdíl je v hardwarové akceleraci. NGFW hardwarově akceleruje svoje funkce, např. IPS, AV, URL filtering,....

Samozřejmostí jsou existence i přímo specializovaných hardwarových čipů, tím pádem je umožněn paralelní provoz ochranných funkcí a není potřeba čekat na dokončení funkce předchozí (jako v UTM). Ve firewallech Palo Alto Networks je instalováno až 60 specializovaných čipů. Díky tomu máme jistotu, že i při maximální utilizaci daného řešení jsme stále schopni vyhovět deklarovaným parametrům na propustnost L7, což je pro nás striktní.

Můžeme si položit otázku, proč jsou počítače kupovány bez grafické akcelerace a NGFW bez akcelerace hardwarové. Při nízkých rychlostech to není úplně nutné, ale jakmile se dostaneme nad určitou hranici rychlosti provozu, např. 1 Gbit/s, není možné implementovat všechny bezpečnostní funkce bez zrychlení. To samé se může stát, pokud máte UTM, a vyžadujete výkon od několika bezpečnostních funkcí zároveň – začne docházet k velmi citelnému snižování výkonu.

Cíl zařízení NGFW, tedy Palo Alto Networks je jasně daný – umožnit společnostem pracovat bez zpomalení provozu při využití paralelního souběhu všech možných bezpečnostních funkcí.

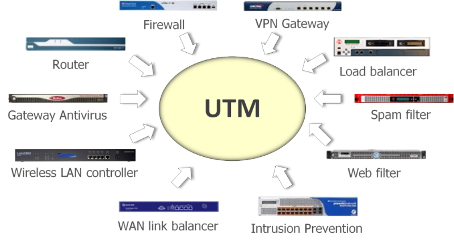

A UTM?

Jedná se o typ síťového zařízení ve kterém je instalováno několik součástí ochrany, které analyzují přenos postupně, jak prochází zařízením.

V jádru je UTM firewall L4 včetně dalších bezpečnostních funkcí, tj. IPS, AV, URL analýza apod. Provoz uvnitř UTM prochází všemi filtračními moduly postupně.

V základě je architektura UTM omezená, pokud budete chtít využívat více funkcí naráz. Čím více funkcí chcete v rámci UTM zahrnout, tím větší zátěž bude na UTM procesor pro analýzu stejného objemu provozu. Více funkcí = menší rychlost zařízení.

Původní myšlenka samotného UTM řešení se stala jeho Achillovou patou. Počet funkcí stále roste a procesory nezvládají odolat této zátěži. Cílem výrobců UTM řešení je implementovat co nejvíce funkcí na jedno zařízení / server, aby zařízení bylo pro uživatele levnější. Aby se výrobci UTM řešení vyrovnali NGFW, začali používat analytické nástroje úrovně 7, což spotřebitele logicky klame. Pro filtrování aplikace na L7 se používá samostatná sekce nastavení, tzn., že aplikace L7 není již výše zmíněným kvalifikátorem, jak by správně měla být. Pravidla jsou stále založena na kritériích pro L4.

Závěrem

Není NGFW jako NGFW. Zákazník by se měl vždy zajímat o reálné testy - jak penetrační, tak propustnosti. Ke srovnání můžete využít různé nezávislé agentury, např. NSSLabs, Gartner magic quadrant, apod. A zároveň o samotnou funkcionalitu. Je potřeba mít na zřeteli, že až 95% provozu je dnes logicky šifrováno. Pokud nedešifrujeme provoz, opět máme hlavu částečně ponořenou v pomyslném písku. Abychom mohli správně dešifrovat, potřebujeme mít možnost ideálně URL-Filteringu. S rozvojem cloudových služeb je třeba dbát na funkcionality, které nám umožní kontrolovat a analyzovat data, která si s nimi vyměnujeme. Ať už se jedná o Office 365, Dropbox, OneDrive, Gsuite,... Ochrana DNS. Slyšeli jste o DNS-Tunelování, DGA nebo C2 útocích? Jsou poměrně běžné, jen o nich nevíte.

V neposlední řadě je důležitá rychlost a nyní to myslím z hlediska virové analýzy. Sandbox by nám měl být schopen škodlivý kód spustit jak na virtuálním stroji, tak i na „klasickém“ železe a výsledek zaslat co nejdříve. 15 minut? Super, ale jsou výrobci, kteří to umí dynamicky i do 5 minut. Proč? Protože jsme opět zvedli zabezpečení naší organizace o další stupeň i proti tzv. „Zero-day“ útokům. Pokud se tedy chystáte řešit bezpečnost vaší organizace, chtějte od svého NGFW veškeré funkcionality se zaručeným výkonem a datovou propustností na L7.

Autor: Lukáš Březina, květen 2020